W 2021 roku eksperci ds. cyberbezpieczeństwa z firmy Madiant odnotowali 80 ataków wymierzonych w luki zero-day w oprogramowaniach i systemach bezpieczeństwa – to rekordowy wynik, ponad dwa razy większy niż rok wcześniej. Prognozy pokazują, że tendencja wzrostowa nie tylko się utrzymuje, ale będzie coraz silniejsza. I choć całkowite uniknięcie zagrożenia jest niemożliwe, istnieją kroki, które mogą zmniejszyć ryzyko ataku hakera. Dowiedz się, czym jest zero-day exploit i jak możesz się przed nim chronić.

Luka zero-day – zagrożenie dla bezpieczeństwa firmy

Programiści nieustannie szukają błędów w systemie, które mogły pojawić się przy jego tworzeniu lub aktualizacji. Jeśli tylko takowy znajdą, to od razu opracowują “łatę”. Najczęściej udostępniają ją w formie uaktualnienia do zainstalowania, które zawiera poprawki i udoskonalenia zabezpieczeń. Zanim jednak do tego dojdzie, każdy nieznana im słabość oprogramowania jest luką zero-day. Z punktu widzenia hakerów, najbardziej atrakcyjne są one w przypadku:

- systemów operacyjnych,

- programów i aplikacji biurowych,

- wirtualnych baz danych,

- przeglądarek internetowych i pocztów e-mail,

- komponentów i licencji Open Source,

- technologii IoT (Internet of Things).

Zero-day exploit – atak wymierzony w słaby punkt

Zero-day exploit jest jednym z najgroźniejszych ataków cyfrowych. Nie da się mu w pełni zapobiec. W konsekwencji najczęściej kończy się sukcesem hakera, bo – jak sama nazwa mówi – programista ma 0 dni na naprawę błędów. W czasie, gdy próbuje załatać dziurę, cyberprzestępca wykorzystuje luki zero-day do zainstalowania na urządzeniu złośliwego oprogramowania (malware), kradzieży pieniędzy, poufnych danych biznesowych lub własności intelektualnej. W najgorszym przypadku takie przeoczenia w kodzie pozostają niewykryte przez lata i haker wielokrotnie nadużywa tego samego źródła.

Co ciekawe, często osoba, która odkryje lukę zero-day nie jest tą, która atakuje system bezpieczeństwa firmy. Niektórzy cyberprzestępcy szukają dziur w oprogramowaniu tylko po to, by sprzedać informacje o nich na czarnym rynku. Oprócz nich, z metody zero-day exploit korzystają także:

- haktywiści, czyli hakerzy, którzy działają w interesie społecznym (np. Anonymous),

- szpiedzy korporacyjni,

- podmioty polityczne atakujące infrastrukturę informatyczną innego kraju.

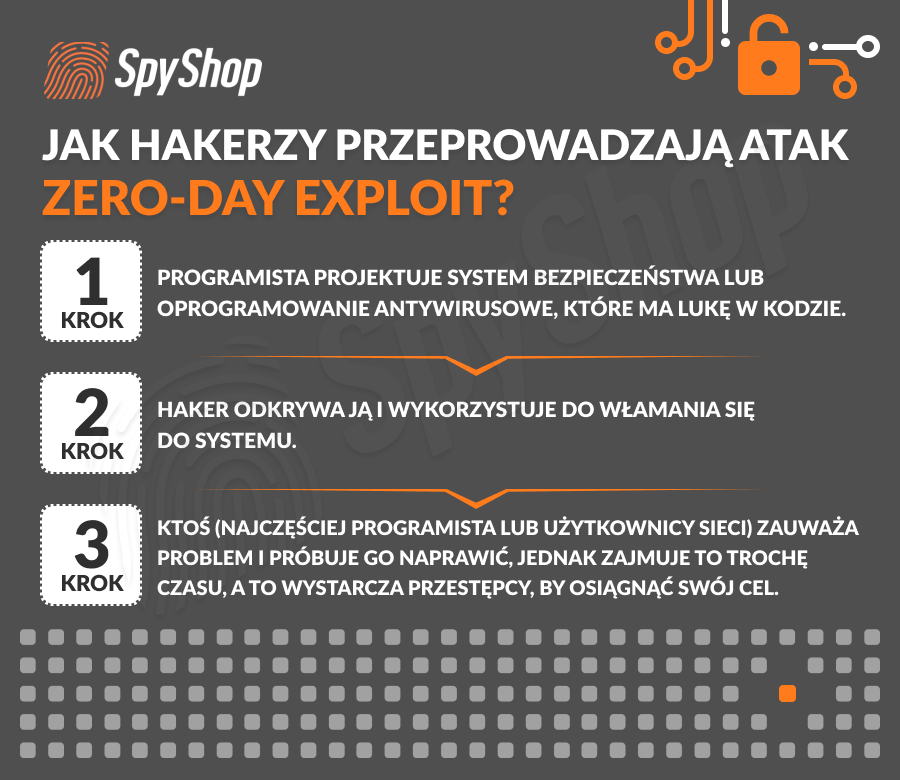

Jak hakerzy przeprowadzają atak zero-day exploit?

Ataki zero-day dzielą się ukierunkowane na potencjalnie wartościowe cele (organizacje, agencje rządowe) oraz nieukierunkowane, czyli przeprowadzane przeciwko użytkownikom konkretnych systemów lub przeglądarek. Każdy z nich jest inny, ale wszystkie bazują na podobnym schemacie.

- Programista projektuje system bezpieczeństwa lub oprogramowanie antywirusowe, które ma lukę w kodzie.

- Haker odkrywa ją i wykorzystuje do włamania się do systemu.

- Ktoś (najczęściej programista lub użytkownicy sieci) zauważa problem i próbuje go naprawić, jednak zajmuje to trochę czasu, a to wystarcza przestępcy, by osiągnąć swój cel.

Jeden z najgłośniejszych ataków zero-day został wymierzony w 2014 roku w Sony Pictures Entertainment. Hakerzy wykorzystali lukę w systemach komputerowych do udostępnienia m. in. planów biznesowych firmy oraz prywatnych adresów e-mail kadry kierowniczej.

Wykrywanie luk zero-day i zapobieganie atakom

Nie istnieje uniwersalny sposób ochrony przed atakami zero-day, ale możesz próbować zmniejszyć ryzyko cyberzagrożenia i minimalizować jego skutki.

Windows Defender Exploit Guard

Windows Defender Exploit Guard jest narzędziem EMET. Oznacza to, że zmniejsza ryzyko wystąpienia luk w zabezpieczeniach systemu i używanych aplikacjach: szyfruje ważne pliki, wykrywa złośliwe oprogramowania, a także przerywa podejrzane połączenia sieciowe.

System zarządzania poprawkami i aktualizacjami systemu

Zarządzanie poprawkami (patch managment) powinno być priorytetem Twojego działu IT. Konsekwentnie prowadzone, obejmuje działania takie jak: regularne wyszukiwanie aktualizacji, planowanie wdrażania ich i testowanie zmian, które wprowadzają.

(Cyber)edukacja pracowników firmy

Wiele ataków hakerskich jest przeprowadzanych skutecznie, dzięki błędom popełnianym przez ludzi. Działania profilaktyczne powinny obejmować także szkolenie pracowników z bezpieczeństwa w Internecie. Należy regularnie uświadamiać ich, jak wybierać silne hasła i chronić dane osobowe.

Luki zero-day – FAQ

Poznaj odpowiedzi na najczęściej zadawane pytania!

Co oznacza “zero-day” w dziedzinie cyberbezpieczeństwa?

Luka zero-day jest błędem w oprogramowaniu lub zabezpieczeniach systemu, którego autor nie jest świadomy. Jego nazwa odnosi się do tego, ile czasu programista ma na naprawienie usterki od momentu dowiedzenia się o niej.

Jak wykrywane są ataki zero-day?

Ataki zero-day ujawniają m. in. programy antywirusowe, które rejestrują podejrzaną aktywność. Jeśli jednak są skutecznie przeprowadzone – potrafią pozostać niewykryte nawet przez kilka lat.

Przeczytaj także: Szpiegostwo przemysłowe – jak uniknąć strat w biznesie?

Takie luki w oprogramowaniu to wbrew pozorom częste zjawisko. Dlatego często się pojawiają poprawki aktualizacji, które warto robić. Tak skomplikowane systemy jak windows czy android w końcu każdy zostanie złamany, ale takie luki to co innego. Dlatego róbcie aktualizacje

Szkolenie pracowników odnośnie możliwych ataków hakerskich i jak ich unikać z ich perspektywy to jedna z lepszych inwestycji, jakie można sobie zrobić w firmie. Sam pracowałem w takiej gdzie przez błąd pracownika i kliknięcie jeden link firma straciła ponad 100 tys. zł

zero-day jest wykorzystywane przez przestępców odkąd mamy internet. Często firmy płaca hakerom, żeby takich luk poszukali, aby je załatać i te kwoty w zależności od rodzaju błędu mogą być gigantyczne.