Jak zabezpieczyć ważną konferencję? Czy da się szyfrować rozmowy przez telefon? Biznesmeni i przedsiębiorcy potrzebują najnowocześniejszych sposobów ochrony informacji. Z pomocą przychodzą im łatwo dostępne i wysoce skuteczne technologie.

W ostatnich tygodniach przekonaliśmy się, że dostęp do poufnych rozmów może mieć praktycznie każdy. To przekonało ludzi biznesu o konieczności stosowania urządzeń antyszpiegowskich. Stawką są strategiczne informacje firm. Dane, na które stale „polują” konkurencyjne przedsiębiorstwa. Rynek oferuje bogaty wachlarz systemów przeciwpodsłuchowych. Które wybrać i jak je stosować?

Poufnie z telefonem

W świecie biznesu wiele ważnych rozmów odbywa się przez telefon. Doskonale wiedzą o tym specjaliści od inwigilacji. Co prawda, dane z sieci GSM są szyfrowane, ale złamanie algorytmu A5 to dla fachowca mały kłopot. Dlatego podsłuchy sieci komórkowych są uważane za jedne z prostszych metod pozyskiwania poufnych informacji.

Czy prowadzenie „bezpiecznych” rozmów przez telefon jest możliwe? Jak najbardziej. Trzeba jednak skorzystać z innych metod szyfrowania, niż tych stosowanych w telefonach opartych o rozwiązania programowe.

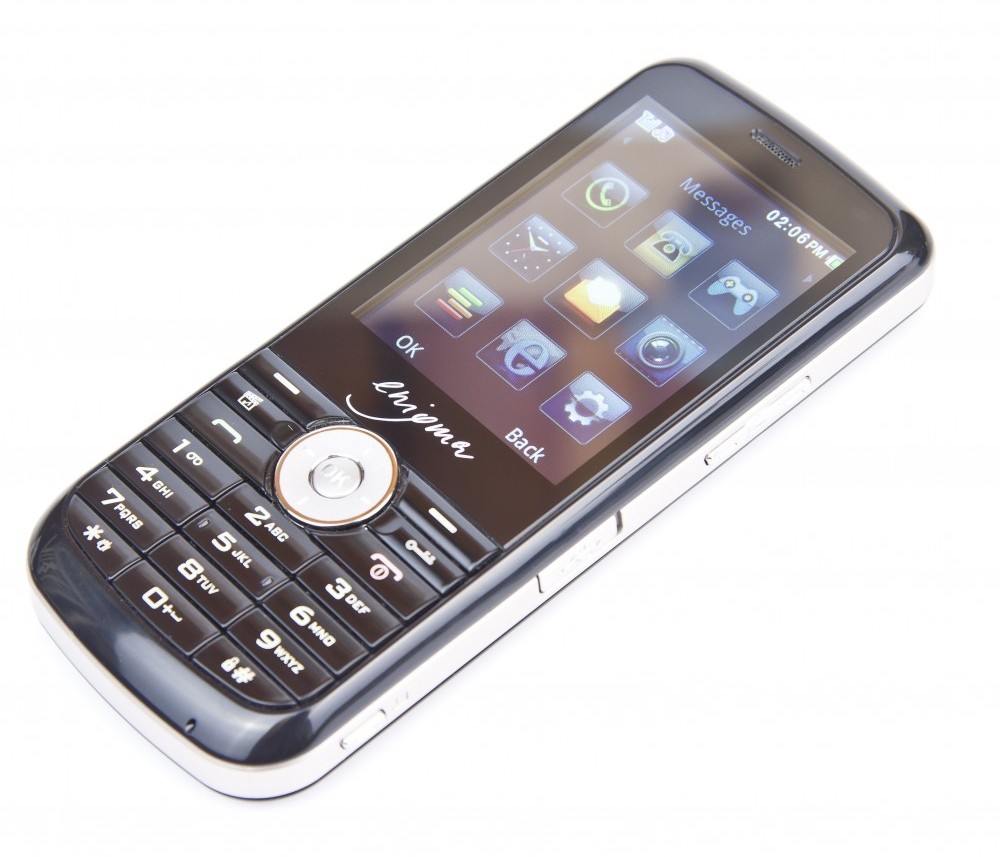

Mówię o tzw. szyfrowaniu sprzętowym – najskuteczniejszej metodzie ochrony rozmów w sieci GSM. Jest ona stosowana np. w telefonie Enigma E2, którego skuteczność to efekt dwuetapowego procesu szyfrowania – uwierzytelnienia i kodowania rozmowy. Ale też specjalnej konstrukcji, w której moduły przeciwpodsłuchowe są całkowicie odizolowane od reszty systemu.

Jak wygląda działanie Enigmy w praktyce? W pierwszym etapie połączenia potwierdzona zostaje tożsamość rozmówców. Nie chodzi jednak o konkretne osoby, a porozumiewające się urządzenia. Przeprowadzenie szyfrowanego połączenia wymaga bowiem użycia dwóch egzemplarzy telefonu. W trakcie uwierzytelniania generowany zostaje certyfikat o długości 2048-bit, szyfrowany kluczem RSA i podpisany skrótem SHA256. Na uwagę zasługuje fakt, że w opinii większości ekspertów, złamanie klucza RSA mogłoby zająć podsłuchującemu nawet kilka lat. To pokazuje, jak skuteczne metody zastosowano w Enigmie E2.

Co dzieje się po uwierzytelnieniu rozmowy? Dźwięk jest szyfrowany 256-bitowym algorytmem AES. Tak zabezpieczone dane są przekazywane modułowi GPS i w zakodowanej postaci trafiają do sieci komórkowej.

Specjalna karta szyfrująca Enigmy, na której znajduje się kontroler z koprocesorami kryptograficznymi i sprzętowy generator liczb losowych, oraz izolacja układu audio od systemu GSM powodują, że przekazanie niezaszyfrowanego dźwięku drogą radiową jest praktycznie niewykonalne. Te elementy i stosunkowa prostota urządzenia – brak technologii WiFi i aplikacji stale łączących się z Internetem – przesądza o tym, że telefon bazujący na dwuetapowym szyfrowaniu sprzętowym jest absolutnie jednym z najskuteczniejszych rozwiązań w kwestii zabezpieczania rozmów biznesowych.

Szukając robaka

W tym momencie zapytacie – co z pluskwami i dyktafonami szpiegowskimi? Na te też istnieją metody. Najprościej kupić niedrogi skaner częstotliwości radiowych, który wychwytuje wszelkie transmisje analogowe i cyfrowe. Skuteczniejszym rozwiązaniem jest tzw. detektor złącz nieliniowych. Wykrywa bowiem każde urządzenie elektroniczne niezależnie od jego rodzaju, a nawet tego, czy w danym momencie jest aktywne. W ten sposób może zlokalizować klasyczny dyktafon, z którym niekoniecznie poradziłby sobie skaner radiowy. To oczywiście rozwiązania, które biznesmeni mogą stosować poza swoimi biurami, w ustronnych salach restauracyjnych, budynkach kontrahentów lub wspólników.

Ciekawym przykładem jest też wykrywacz Raksa, który nie tylko prezentuje bardzo dobry stosunek jakości do ceny, ale w istocie gwarantuje szeroki zakres funkcji. Wystarczy powiedzieć, że może uchronić przed podsłuchem sieci GSM lub działaniem lokalizatora GPS.

To jednak wciąż rozwiązanie, które zabezpiecza przed prostymi metodami podsłuchu. Gdzie poufne informacje mogą przynieść duży zysk, stosuje się odpowiednio drogi sprzęt.

Bezpieczna sala

Sprzęt podsłuchowy z najwyższej półki to urządzenia tak zaawansowane, że pozwalające na inwigilację celów bez potrzeby wchodzenia do pomieszczenia, gdzie się znajdują. Mikrofony laserowe nawet nie wymagają, byśmy znajdowali się w pobliżu rozmawiających osób. Wystarczy dogodny widok na okno sali, w której przebywają. Takie podsłuchy lepiej zagłuszać niż wykrywać.

Systemy akustyczne sprawdzają się w tym zadaniu idealnie. Zabezpieczają bowiem całe pomieszczenia, czyniąc z nich pewnego rodzaju klatki. Takie, z których dźwięki rozmów nie mogą zostać przechwycone i zinterpretowane. Wszystko, co usłyszałby dowolny szpieg byłoby jedynie niezrozumiałym szumem.

Takim systemem jest Druid DS-600. Jedno najpopularniejszych urządzeń przeznaczonych do zabezpieczania sal konferencyjnych i spotkań najwyższego szczebla. W tym przypadku rozmówcy porozumiewają się ze sobą za pomocą specjalnych zestawów słuchawkowych. Natomiast stojący w ich pobliżu nadajnik generuje zakłócenia akustyczne – niemożliwe do usunięcia z nagrania.

Tak w skrócie można przedstawić szerokie spektrum urządzeń służących ochronie przed podsłuchami. Wszystkie znajdziecie na naszej stronie internetowej. Bywa, że ceny najtańszych nie przekraczają 200 zł. Dlatego zachęcam do zapoznania się z ofertą wykrywaczy, detektorów i zagłuszaczy. Poufność informacji do podstawa dobrze prosperującego biznesu. Czy obawiacie się łatwości z jaką dzisiejsi hakerzy i wynajęci specjaliści mogą dotrzeć do najpilniej skrywanych danych?

Nie mogę zrozumieć tego jak rożne znane osoby czy np. taka Angela Merkel mogła dać si podsłuchać. Przy takiej miniaturyzacji urządzeń i rozwoju techniki osoby te powinny mieć zawsze ze sobą jakiś wykrywacz, zagłuszacz itp.

Gdybym pracowała na jakimś ważnym, państwowym stanowisku, zastanowiłabym się nad najlepszymi systemami szyfrowania i zabezpieczania danych. Nie chciałabym, żeby moje prywatne i poufne informacje trafiły do pierwszej lepszej osoby, która złamie kod i przechwyci wszystkie informacje. Czy ktoś z Was testował wykrywacz podsłuchów GSM CPD-197 ?

Słyszałem o różnych metodach zabezpieczeń przed pluskwami. Chciałbym kiedyś zakupić sobie taki sprzęt i wykorzystać go w pracy. Ze względu na moją branżę, powinienem uważać na konkurencję, która posuwa się do obrzydliwych rzeczy. Może podsunę któreś rozwiązanie mojemu szefowi.

Nie do wiary, że każdy z nas może być w tej chwili podsłuchiwany! Muszę poczytać trochę więcej na temat tych telefonów, które posiadają zabezpieczenia, bo nie podoba mi się fakt, że wszystko, co powiem może być nagrywane, a później wykorzystane przeciwko mnie w dowolnym celu.

Widzę, że w tych czasach prywatność po prostu nie istnieje. Wszyscy jesteśmy podsłuchiwani, nasze poufne dane są kontrolowane i wykorzystywane do różnych celów. Oczywiście, przeciętny człowiek nie zdaje sobie sprawy z powagi sytuacji, ponieważ jest zajęty swoimi sprawami, ale osoba, która choć odrobinkę liznęła tematu inwigilacji, na pewno zgodzi się z moimi słowami. Wolność to tylko pusty slogan, który dzisiaj stracił jakiekolwiek znaczenie. Dobrze radzę zastanowić się nad wyborem telefonów, ponieważ to najłatwiejszy cel dla potencjalnego hakera.