Pochylił dopiero co ogoloną głowę, zaciskając zęby i pozwalając sobie na grymas. Czuł jeszcze świeże zadrapania na skórze, ale nie miały dla niego znaczenia w porównaniu do piekącego bólu, do którego końca odliczał czas. Z każdym nieprzyjemnym ukłuciem na skórze czaszki rozszerzała się wiadomość, która nie była przeznaczona dla jego oczu – miał ruszyć w drogę z tą informacją, lecz zanim to nastąpiło, musiał poczekać, aż odrosną mu włosy tak, by nikt postronny nie zauważył ukrytego pod nimi komunikatu. Jego usta miały być zasznurowane (nie naprawdę). U celu miał polecić, aby ogolić mu głowę niosącą ważne znaki. Jeżeli napotkałby wrogów, miał ich zmylić mało istotny list niesiony w ręce.

Kryptografię znali już starożytni. Dr inż. Maciej Miłostan z Politechniki Poznańskiej erę wczesnej kryptografii nazywa erą manualną. Jako przykład wczesnej kryptografii podaje się opisaną przez Herodota w Dziejach historię przekazywania zachęty do buntu Aristagorasowi przez wytatuowanie wiadomości na głowie niewolnika, ale nie jest to technika kryptograficzna, a steganograficzna.

O ile steganografia polega na ukrywaniu samego faktu prowadzenia komunikacji, o tyle kryptografia temu nie zaprzecza, a utajnia samą treść. Nazwa steganografia pochodzi od steganos – ukryty, utajony, zabezpieczony i graphein – pisać. Dla porównania, nazwa kryptografia pochodzi od kryptos – ukryty i również graphein – pisać. Z techniki kryptograficznej nakazywała korzystanie nawet… Kamasutra, która dbała nie tylko o ciało, zalecała bowiem kochankom porozumiewanie się szyfrem.

Herodot opisywał jeszcze inne przypadki steganografii w Dziejach:

- ukrywanie listu przez Harpagosa w wnętrznościach zająca, którego do celu miał dostarczyć sługa wyposażony dla zmyłki w sieć myśliwską,

- zapisywanie wiadomości bezpośrednio na drewnianej desce, a dopiero potem pokrywanie jej woskiem tak, aby wyglądała na czystą. Banalne, prawda? Ale taki przekaz o nadciągających wojskach perskich wysłany przez woda Demaratosa do Spartan… nie został zrozumiany i dopiero po jakimś czasie żona jednego ze spartańskich przywódców pomyślała, aby zdrapać z tabliczki wosk. To był przykład atramentu sympatycznego (niewidzialnego).

Najprostsze pomysły są najtrudniejsze? Auguste Kerckhoffs pokręciłby z rezygnacją głową, chociaż sam mówił, że system kryptograficzny nie powinien za bardzo obciążać umysłu. Ten holenderski kryptograf stworzył podstawową zasadę kryptografii mówiącą, że system kryptograficzny powinien być bezpieczny, nawet jeśli wszystkie jego elementy – prócz klucza – są znane. Powyższe przypadki steganografii czystej opierały się tylko na nieznajomości tych metod przez wrogów. Lekkomyślne? Bardzo ryzykowne? Z naszego punktu widzenia jak najbardziej, lecz z drugiej strony – kto wtedy szukałby ukrytych informacji tam, gdzie są schowane na wyciągnięcie ręki?

Jedna ze starożytnych metod szyfrowania zaliczała się zarówno do kryptografii, jak i steganografii, w zależności od tego, czy tekst przekazywano na pergaminie owiniętym wokół laski, czy na skórzanej przepasce. Pierwszy przypadek – jedną z pierwszych metod szyfrowania przestawnego – opisuje Plutarch w rozdziale dziewiętnastym w Żywotach Sławnych Mężów, mówiącym o Lizandrze opętanym sławą, władzą i bezwzględnością. Kiedy w końcu został wezwany do Sparty za swoje przewinienia, wysłano mu pismo urzędowe o nazwie skytale – czy bardziej skomplikowane od tych, które otrzymujemy dzisiaj?

Skytale tworzono w następujący sposób:

- przygotowywano dwie identyczne laski o podstawie wielokąta, które służyły do nawijania pergaminu – jedną wręczano np. wysłanemu w drogę dowódcy wojskowemu;

- na drugą laskę eforowie nawijali spiralnie bardzo wąski pergamin tak, aby między poszczególnymi pasmami nie było odstępu;

- wówczas na pergaminie zapisywano informacje – po zdjęciu papieru z laski przypominał on długi pas (łykowy wg Plutarcha) z niezrozumiałym ciągiem liter;

- pasek łykowy wysyłano – bez laski! – osobie, która mogła go nawinąć na swoją laskę, aby litery wróciły na swoje miejsce i tworzyły spójną wiadomość.

Tą drogą samo przekazywanie informacji na pasku z łyka nie było tajne. Skytale to także skórzane paski, na których wykrawano informację, a następnie owijano je wokół bioder posłańców – literami do wewnątrz. To już inspiracja metodą steganograficzną. Czystą steganografią byłoby ukrywanie za przepaską niewolnika czytelnej dla każdego wiadomości.

Tysiące lat temu samo pismo było metodą kryptograficzną

Wyobraź sobie sytuację, w której bez obaw możesz przekazać komuś wiadomość pisemną, choćby miała przejść przez tysiąc rąk – jeżeli żaden z ich posiadaczy nie potrafi czytać, nie poradzi sobie z nieznanym mu ciągiem znaków. Jak możemy przeczytać w darmowym fragmencie książki Podstawy kryptografii autorstwa Marcina Karbowskiego, wraz z rozwojem kultur i pisma zrodziła się potrzeba ukrywania informacji (steganografia), ale i zabawa w chowanego przestała wystarczyć, bowiem wraz z rozwojem technik utajniania komunikacji rozwijały się techniki jej odkrywania. Zaistniała potrzeba szyfrowania komunikatów tak, aby nie trzeba było się z nimi kryć za wszelką cenę, a uniemożliwić wrogom ich odczytanie. I narodziła się kryptografia, o której początkach pisaliśmy już w artykule Czym jest szyfrowanie danych i jakie są jego początki.

Pierwsze metody szyfrujące były jak zabawa w zagadki logiczne – dzisiaj moglibyśmy je kupić w kiosku z krzyżówkami i sudoku. Kryptografia nie rozwijała się jednorodnie, w zależności od terenu jej formy były mniej lub bardziej skomplikowane. O ówczesnym szyfrowaniu wiemy m.in. dzięki mezopotamskim tabliczkom klinowym z notatkami na ten temat – pochodziły z ok. 1500 r. p.n.e.

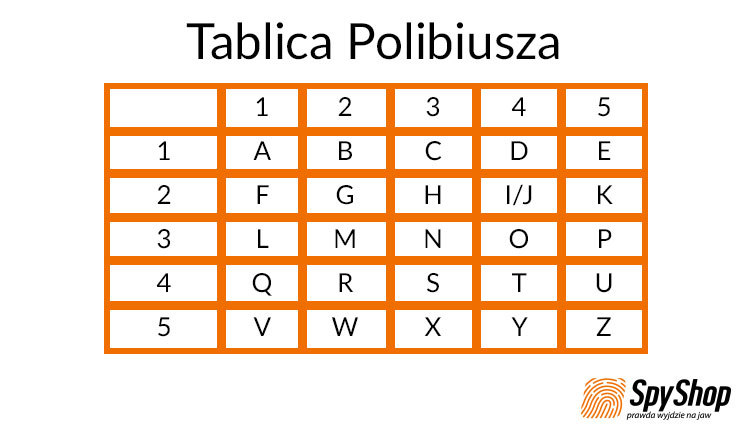

Skoro mowa o tablicach – tablice przyporządkowujące literom alfabetu po dwie cyfry były podstawą rozwoju bardziej skomplikowanego szyfrowania, w którym ciąg liczb poddawano działaniom matematycznym, aby utrudnić ich rozszyfrowanie. Były to tzw. tablice Polibiusza – greckiego historyka, żyjącego w II w. p.n.e.

Antyczne szyfrowanie przestawiane i podstawiane

Szyfrowanie przestawiane polegało na tworzeniu anagramów – jak w przypadku omówionego skytala. Jeden z najbardziej banalnych anagramów to np. przestawienie liter w wyrazie tyran – wówczas otrzymujemy narty, a jeden z zabawniejszych to stworzony przez Andre Bretona.

Salvador Dali został przez niego nazwany Avida Dollars, co tłumaczymy jako pazerny na dolary. Anagramem posłużyła się też słynna J. K. Rowling w Harrym Potterze – czytający wiedzą, czego anagramem jest I am Lord Voldemort. Z kolei ambigramy polegały na odwracaniu całych słów lub ich części tak, aby po ich ponownym odwróceniu można było odczytać ten sam lub inny tekst. Przykładowe anagramy możesz stworzyć np. w tym generatorze.

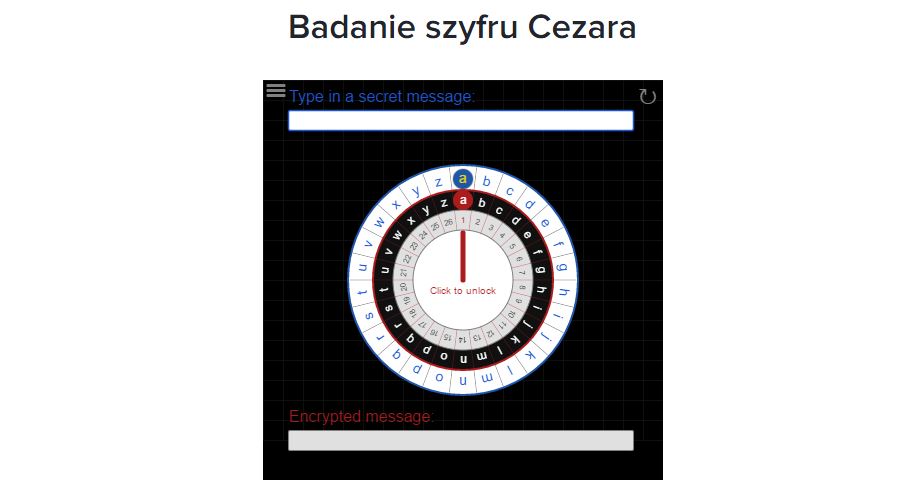

Szyfrowanie podstawiane monoalfabetyczne to np. wspomniana tablica Polibiusza, ale też szyfr Cezara, polegający na zastąpieniu każdej litery inną, która znajdowała się trzy miejsca dalej w alfabecie.

Rozszyfrowywaniem, czyli kryptoanalizą, zajął się pewien arabski uczony w IX wieku. Al-Kindi sugerował, aby zaszyfrowany tekst spróbować odczytać, posiłkując się innym, dowolnym – ale nie zaszyfrowanym tekstem w tym samym języku.

- Najpierw należało obliczyć, ile razy w tekście jawnym występuje każda litera. Ta najczęściej występująca stawała się pierwszą.

- Następnie tak samo trzeba było postąpić z tekstem zaszyfrowanym i zrobić listę liter – od najczęściej występujących.

- Ostatni krok polegał na podstawieniu liter z tekstu jawnego w miejsce liter z tekstu zaszyfrowanego zgodnie z kolejnością ich występowania.

Aby ta podstawowa technika kryptoanalityczna zadziałała, trzeba było mieć po prostu szczęście. Dzisiaj nietrudno o zdobycie najczęściej występujących w danym języku liter, ale to nie znaczy, że litera najczęściej występująca w danej wiadomości będzie odpowiadała tej najczęściej używanej w ogóle.

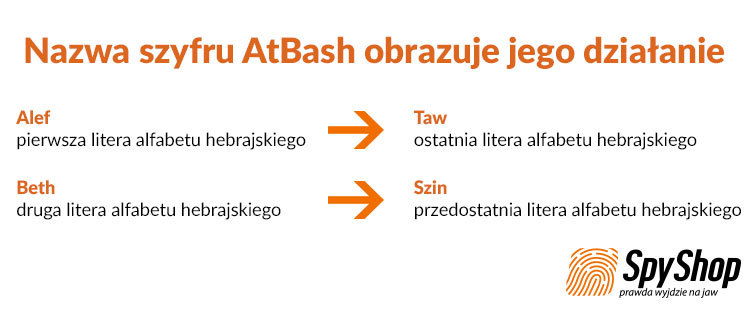

W szyfrach monoalfabetycznych tylko raz zastępowało się jedną literę inną, cyfrą lub kombinacją cyfr. Szyfr monoalfabetyczny występował także w… Biblii. To szyfr podstawieniowy pochodzenia hebrajskiego – AtBash, opracowany ok. 500 lat p.n.e., w którym pierwszą literę alfabetu od początku zmienia się na pierwszą literę alfabetu od końca, drugą literę alfabetu od początku – na drugą od końca itd.

Rozwój szyfrów polialfabetycznych przypadł dopiero na XV wiek – była to metoda łącząca wiele szyfrów monoalfabetycznych, tak więc pierwotny komunikat był szyfrowany kilkukrotnie.

Ciekawostka: steganograficzna kropka nad i po niemiecku… i rzut oka na steganografię w XX wieku

Podczas II wojny światowej Niemcy przekazywali poufne treści w mniej ważnych tekstach, ukrywając je… w kropkach, a dokładnie – mikrokropkach zawierających dokumenty o formacie A4 , które zostały zminimalizowane do obszaru kropeczki. Jak to robiono?

- Utworzono dokument z poufnymi treściami,

- wykonywano jego fotografię za pomocą urządzenia o funkcji aparatu i mikroskopu,

- treści zmniejszano do rozmiaru 1 mm2,

- kamuflowano je w nowym dokumencie, najczęściej jako kropkę na końcu zdania, i wysyłano w świat.

W takim wypadku postawienie kropki nad i czy współczesna kropka nienawiści nabierają nowego znaczenia. Pierwsze mikrokropki wcale nie były mikro – w czasach wojny francusko-pruskiej raporty wojenne zmniejszano do wymiarów prostokąta 3 cm na 4 cm. Te późniejsze nie były umieszczane tylko w tekstach – mikrokropki można było ukryć gdziekolwiek, czy pod etykietą produktu spożywczego, czy to pod znaczkiem pocztowym.

Dzisiejsze ukrywanie plików graficznych w innych ma swoje źródło właśnie w steganografii, a technikę mikrokopek wykorzystują producenci drukarek, które nanoszą na wydruk bardzo jasne, żółte kropki, niewidoczne na pierwszy, szybki rzut oka – zawierają one m.in. informacje sprzętowe. Steganografia znajduje miejsce także… w plikach dźwiękowych – tyle na razie z ciekawostek, o których kiedyś opowiemy szerzej.

Skoro jestem fanem krzyżówek i sudoku, to znaczy, że interesuję się kryptografią i steganografią? O ile o kryptografii słyszałem i to pojęcie obiło mi się o uszy, to steganografia dla mnie to czarna magia. Nie wiedziałem do dzisiaj, że w ogóle istnieje coś takiego. To znaczy, wiedziałem, że są różne metody ukrywania i szyfrowania informacji, ale do nazewnictwa mi było daleko.

Te wszystkie starożytne metody to dla mnie czarna magia. Ale przyznam, że temat ugryziony w sposób bardzo ciekawy i wzbudzający zainteresowanie osoby, która nigdy dotąd nie miała styczności z szyfrowaniem i kryptografią. Wyjaśnione w fajny sposób starodawne metody używane są na pewno po dziś dzień. Oczywiście, nie w codziennym życiu, ale może w służbach specjalnych czy wywiadzie, a nawet w filmach kryminalnych czy detektywistycznych.

Artykuł bardzo ciekawy dla kogoś, kto interesuje się szyfrowaniem danych, a raczej historią tego zjawiska. Ja, jako zapalony hobbysta i znawca tematu, nie dowiedziałem się niczego nowego, ale uważam, że każdy nowicjusz mógłby wciągnąć się w kryptografię, po przeczytaniu tych ciekawostek. Czasami koduje sobie różne informacje dla zabawy i zabicia wolnego czasu, używając właśnie opisanych tutaj sposobów. Niezła gratka dla tych, którzy siedzą w tym od kilku lat.